Informatik am Johanneum/eigene Verfahren/13jojo: Unterschied zwischen den Versionen

13jojo (Diskussion | Beiträge) (neue Seite entwicklelt) |

13jojo (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

<br /> | <br /> | ||

== | == Buchstabe wird zu ein Wert zugeordnet == | ||

[[Datei:Abbildung 1.png|mini]] | |||

Das von mir entwickelte Verschlüsslungsverfahren ordnet jedem Bestauben des Alphabets einen Numerischen Wert zu, der in der unten aufgeführten Tabelle abzulesen ist. Die Zuordnung werden in eine Tabelle Dargestellt Siehe Tabelle 1. Sender und Empfänger einer Nachricht müssen über denselben Codier Schlüssel verfügen. | |||

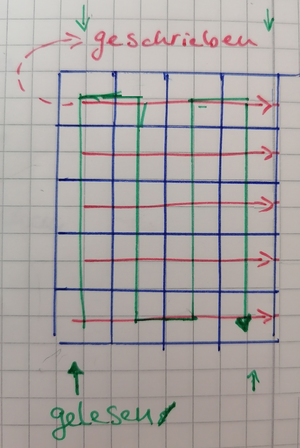

== | Zur Verschlüsslung des Textes Wird jeder Tabellenwert mit einer Vereinbarten Multiplikator multipliziert, ist der sich ergebende Wert nicht vorhanden, wird er aus den Ziffern zwei Buchstaben zugeordnet. Der Geheimtext wird dann aus den sich ergebenden Buchstaben, die durch einen „- „ getrennt werden Tabellarisch dargestellt. Jeder Buchstabe und Jede Bindestrich erhält ein Eigens Tabellenfeld. Die Tabelle muss dann in eine vorher vereinbarten Lese Richtung gelesen werden. Siehe Abbildung (1). So kann der Empfänger die Decodierung des Verschlüsselten Textes durchführen. | ||

{| class="wikitable" | |||

|A | |||

|B | |||

|C | |||

|D | |||

|E | |||

|F | |||

|G | |||

|H | |||

|I | |||

|J | |||

|K | |||

|L | |||

|M | |||

|N | |||

|O | |||

|P | |||

|Q | |||

|R | |||

|S | |||

|T | |||

|U | |||

|V | |||

|W | |||

|X | |||

|Y | |||

|Z | |||

|- | |||

|1 | |||

|2 | |||

|3 | |||

|4 | |||

|5 | |||

|6 | |||

|7 | |||

|8 | |||

|9 | |||

|10 | |||

|20 | |||

|30 | |||

|40 | |||

|50 | |||

|60 | |||

|70 | |||

|80 | |||

|90 | |||

|100 | |||

|200 | |||

|300 | |||

|400 | |||

|500 | |||

|600 | |||

|700 | |||

|800 | |||

|} | |||

{| class="wikitable" | |||

|Ä | |||

|Ö | |||

|Ü | |||

|ß | |||

|- | |||

|900 | |||

|1000 | |||

|2000 | |||

|3000 | |||

|} | |||

==== Verschlüsselung ==== | <br /> | ||

===Verschlüsselung=== | |||

Um Das Verfahren zu verstehen wird es am Beispiel des Wortes „Hallo“ dargestellt. | |||

1. werden die Buchstaben den Werten Aus der Tabelle zu Geordnet | |||

2. die sich ergebenden Werte werden mit dem Vereinbarten Multiplikator (2) multipliziert | |||

3. Sollte der sich durch Multiplikation ergebende Wert eines Buchstaben bereit einem Andern Buchstaben zugeordnet sein( L=30 ,30*2 =60) dann wird diese Buchstabe als Platzhalter an Stelle L =O. Sollte aber der sich ergebende Wert keinem Buchstaben in der Tabelle zugeordnet sein wird der Buchstabe durch eine Kombination zweier Buchstaben dargestellt. die sich nach der Formel der Werte zweier Buchstaben ergeben (h=8, 8*2=16) 10 = J und F=6; Also wird Als JF dargestellt. | |||

{| class="wikitable" | |||

|h | |||

|a | |||

|l | |||

|l | |||

|o | |||

|- | |||

|8 | |||

|1 | |||

|30 | |||

|30 | |||

|60 | |||

|- | |||

|16 | |||

|2 | |||

|60 | |||

|60 | |||

|120 | |||

|- | |||

|JF | |||

|B | |||

|O | |||

|O | |||

|SK | |||

|} | |||

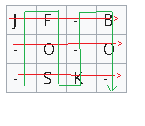

4. In der Tabelle werden die sich aus 3. ergebende Werte getrennt durch „-„ in der zwischen Sender und Empfänger zu vor vereinbarten lese Richtung der gestellt. | |||

JF-B-O-O-SK | |||

[[Datei:Abbildung 2.png|mini]] | |||

In der Abbildung (2) wird dies durch Pfeile dargestellt. | |||

Durch diese Methode ergibt sich der an den Empfänger geschickte Verschlüsse Text: | |||

--JFOSK--BO- | |||

===Entschlüsselung=== | |||

Die Entschlüsselung durch den Empfänger erfolgt durch den Umgekehrten Weg. d.h. von Schritt 4 zu Schritt 1. | |||

Der Geheimtext ist : --JFOSK--BO- | |||

Die Abbildung 2 wird noch mal erstellt. Geschrieben wird die Tabelle von der Stelle, wo der Sender den Geheimtext gelesen hat. Daraus kann man dann den ersten Geheimtext ablesen | |||

der Lautet: | |||

JF-B-O-O-SK | |||

Am Ende Folgt die Übersetzung der Buchstaben in Zahlen,wobei der vereinbarte Multiplikator aus Schritt 2 zum Divisor bei der Übertragung der Buchstabe. | |||

{| class="wikitable" | |||

|JF | |||

|B | |||

|O | |||

|O | |||

|SK | |||

|- | |||

|16 | |||

|2 | |||

|60 | |||

|60 | |||

|120 | |||

|- | |||

|8 | |||

|1 | |||

|30 | |||

|30 | |||

|60 | |||

|- | |||

|h | |||

|a | |||

|l | |||

|l | |||

|o | |||

|} | |||

Der Klartext lautet | |||

===Beispiel=== | |||

====Verschlüsselung==== | |||

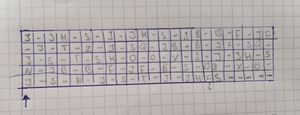

Der Satz EINVERSCHLUESSLUNGSVERFAHRENSOLLTEAUCHEINFACHANZUWENDENSEIN lässt sich mit meinem Verfahren folgendermaßen verschlüsseln: | Der Satz EINVERSCHLUESSLUNGSVERFAHRENSOLLTEAUCHEINFACHANZUWENDENSEIN lässt sich mit meinem Verfahren folgendermaßen verschlüsseln: | ||

==== Entschlüsselung ==== | 1. werden die Buchstaben den Werten Aus der Tabelle zu Geordnet ( die Tabelle nicht dargestellt werden, weil wenig Platz vorhanden ist ) | ||

2. die sich ergebenden Werte werden mit dem Vereinbarten Multiplikator (2) multipliziert | |||

der erste Geheimtext lautet: | |||

J-JH-S-J-JH-S-JB-B-F-JG-J-T-Z-J-SQ-JB-B-JF-SQ-J-S-T-SK-O-O-V-J-J-JH-SN-JB-B-F-JF-B-S-ÖX-X-Ö-J-S-H-J-S-T-J-JH-S----- | |||

<br /> | |||

[[Datei:Tabelle 2 .jpg|mini]] | |||

3. Der erste Geheimtext wird nun in eine Tabelle geschrieben. und die Leserichtung ist unten links. Am Ende Lautet der Geheimtext : | |||

JNJ-J-J---SJS-JHT-B-H-T--SZ-B-J-S--JJKF-S----JSOJ-TF-QH--O--JB-JS-BV--JS--JBBJ-H-Ö---BJJXS---F-F-JX---HS-JQ-Ö---S-F | |||

<br /> | |||

====Entschlüsselung==== | |||

siehe Abschnitt Entschlüsselung | |||

=== Sicherheitsbewertung === | ===Sicherheitsbewertung=== | ||

Dieses Verfahren kann als Sicher angesehen werden weil die Verschlüsslung durch Einführung des Multiplikators und der vereinbarten Lese Richtung dreifach abgesichert ist und die Anwendung der Häufigkeitsanalyse hier nicht zu Entschlüsselung genutzt werden kann. | |||

Aktuelle Version vom 29. Mai 2020, 15:49 Uhr

Buchstabe wird zu ein Wert zugeordnet

Das von mir entwickelte Verschlüsslungsverfahren ordnet jedem Bestauben des Alphabets einen Numerischen Wert zu, der in der unten aufgeführten Tabelle abzulesen ist. Die Zuordnung werden in eine Tabelle Dargestellt Siehe Tabelle 1. Sender und Empfänger einer Nachricht müssen über denselben Codier Schlüssel verfügen.

Zur Verschlüsslung des Textes Wird jeder Tabellenwert mit einer Vereinbarten Multiplikator multipliziert, ist der sich ergebende Wert nicht vorhanden, wird er aus den Ziffern zwei Buchstaben zugeordnet. Der Geheimtext wird dann aus den sich ergebenden Buchstaben, die durch einen „- „ getrennt werden Tabellarisch dargestellt. Jeder Buchstabe und Jede Bindestrich erhält ein Eigens Tabellenfeld. Die Tabelle muss dann in eine vorher vereinbarten Lese Richtung gelesen werden. Siehe Abbildung (1). So kann der Empfänger die Decodierung des Verschlüsselten Textes durchführen.

| A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 20 | 30 | 40 | 50 | 60 | 70 | 80 | 90 | 100 | 200 | 300 | 400 | 500 | 600 | 700 | 800 |

| Ä | Ö | Ü | ß |

| 900 | 1000 | 2000 | 3000 |

Verschlüsselung

Um Das Verfahren zu verstehen wird es am Beispiel des Wortes „Hallo“ dargestellt.

1. werden die Buchstaben den Werten Aus der Tabelle zu Geordnet

2. die sich ergebenden Werte werden mit dem Vereinbarten Multiplikator (2) multipliziert

3. Sollte der sich durch Multiplikation ergebende Wert eines Buchstaben bereit einem Andern Buchstaben zugeordnet sein( L=30 ,30*2 =60) dann wird diese Buchstabe als Platzhalter an Stelle L =O. Sollte aber der sich ergebende Wert keinem Buchstaben in der Tabelle zugeordnet sein wird der Buchstabe durch eine Kombination zweier Buchstaben dargestellt. die sich nach der Formel der Werte zweier Buchstaben ergeben (h=8, 8*2=16) 10 = J und F=6; Also wird Als JF dargestellt.

| h | a | l | l | o |

| 8 | 1 | 30 | 30 | 60 |

| 16 | 2 | 60 | 60 | 120 |

| JF | B | O | O | SK |

4. In der Tabelle werden die sich aus 3. ergebende Werte getrennt durch „-„ in der zwischen Sender und Empfänger zu vor vereinbarten lese Richtung der gestellt.

JF-B-O-O-SK

In der Abbildung (2) wird dies durch Pfeile dargestellt.

Durch diese Methode ergibt sich der an den Empfänger geschickte Verschlüsse Text:

--JFOSK--BO-

Entschlüsselung

Die Entschlüsselung durch den Empfänger erfolgt durch den Umgekehrten Weg. d.h. von Schritt 4 zu Schritt 1.

Der Geheimtext ist : --JFOSK--BO-

Die Abbildung 2 wird noch mal erstellt. Geschrieben wird die Tabelle von der Stelle, wo der Sender den Geheimtext gelesen hat. Daraus kann man dann den ersten Geheimtext ablesen

der Lautet:

JF-B-O-O-SK

Am Ende Folgt die Übersetzung der Buchstaben in Zahlen,wobei der vereinbarte Multiplikator aus Schritt 2 zum Divisor bei der Übertragung der Buchstabe.

| JF | B | O | O | SK |

| 16 | 2 | 60 | 60 | 120 |

| 8 | 1 | 30 | 30 | 60 |

| h | a | l | l | o |

Der Klartext lautet

Beispiel

Verschlüsselung

Der Satz EINVERSCHLUESSLUNGSVERFAHRENSOLLTEAUCHEINFACHANZUWENDENSEIN lässt sich mit meinem Verfahren folgendermaßen verschlüsseln:

1. werden die Buchstaben den Werten Aus der Tabelle zu Geordnet ( die Tabelle nicht dargestellt werden, weil wenig Platz vorhanden ist )

2. die sich ergebenden Werte werden mit dem Vereinbarten Multiplikator (2) multipliziert

der erste Geheimtext lautet:

J-JH-S-J-JH-S-JB-B-F-JG-J-T-Z-J-SQ-JB-B-JF-SQ-J-S-T-SK-O-O-V-J-J-JH-SN-JB-B-F-JF-B-S-ÖX-X-Ö-J-S-H-J-S-T-J-JH-S-----

3. Der erste Geheimtext wird nun in eine Tabelle geschrieben. und die Leserichtung ist unten links. Am Ende Lautet der Geheimtext :

JNJ-J-J---SJS-JHT-B-H-T--SZ-B-J-S--JJKF-S----JSOJ-TF-QH--O--JB-JS-BV--JS--JBBJ-H-Ö---BJJXS---F-F-JX---HS-JQ-Ö---S-F

Entschlüsselung

siehe Abschnitt Entschlüsselung

Sicherheitsbewertung

Dieses Verfahren kann als Sicher angesehen werden weil die Verschlüsslung durch Einführung des Multiplikators und der vereinbarten Lese Richtung dreifach abgesichert ist und die Anwendung der Häufigkeitsanalyse hier nicht zu Entschlüsselung genutzt werden kann.