Informatik am Johanneum/eigene Verfahren/12jojo: Unterschied zwischen den Versionen

12jojo (Diskussion | Beiträge) (seite zum eigenene verfahren mit informationen erweitert) |

12jojo (Diskussion | Beiträge) (korrekturen der rechtschreibung) |

||

| (3 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 2: | Zeile 2: | ||

Das “Spiralverfahren” ist ein monoalphabetisches Substitutionsverfahren. Der Name leitet sich hierbei von der Spirale ab, auf der das gesamte Verschlüsselungsverfahren basiert. | Das “Spiralverfahren” ist ein monoalphabetisches Substitutionsverfahren. Der Name leitet sich hierbei von der Spirale ab, auf der das gesamte Verschlüsselungsverfahren basiert. | ||

Für dieses Verschlüsselungsverfahren benutzt man einen Schlüssel, dieser besteht aus einem Wort/Buchstaben und einer Zahl. Das Wort kann hierbei auch nur ein einziger Buchstabe sein (Außnahme ist das A, mit nur diesem Buchstaben funktioniert das Verfahren nicht!), der Länge sind nach hinten keine Grenzen gesetzt. Die Zahl muss gerade sein und zwischen 4 und 24 liegen, bei einer ungeraden Zahl funktioniert das Verfahren nicht fehlerfrei. Diese Zahl gibt an in wie viele Teile die Spirale, die immer als Grundlage dient, geteilt werden muss. | Für dieses Verschlüsselungsverfahren benutzt man einen Schlüssel, dieser besteht aus einem Wort/Buchstaben und einer Zahl. Das Wort kann hierbei auch nur ein einziger Buchstabe sein (Außnahme ist das A, mit nur diesem Buchstaben funktioniert das Verfahren nicht!), der Länge sind nach hinten keine Grenzen gesetzt. Die Zahl muss gerade sein und zwischen 4 und 24 liegen, bei einer ungeraden Zahl funktioniert das Verfahren nicht fehlerfrei. Diese Zahl gibt an, in wie viele Teile die Spirale, die immer als Grundlage dient, geteilt werden muss. | ||

===Verschlüsselung=== | ===Verschlüsselung=== | ||

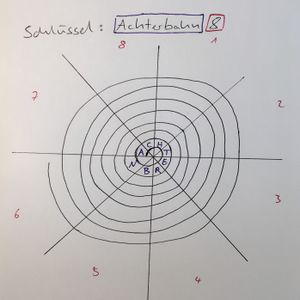

Um eine Nachricht zu verschlüsseln überlegt man sich also einen Schlüssel, der die Bedingungen erfüllt | [[Datei:Geteilte Spirale.jpg|mini|M1: Spirale wie in Schlüssel angegeben in acht Spaten geteilt]]Um eine Nachricht zu verschlüsseln, überlegt man sich also einen Schlüssel, der die Bedingungen erfüllt (z.B. "Achterbahn 8"). | ||

. | |||

. | |||

Anschließend zeichnet man eine Spirale (ob gegen oder mit dem Uhrzeigersinn ist hierbei egal, Hauptsache man schreibt in die gleiche Richtung, in die man auch gezeichnet hat) und teilt diese in so viele Teile, wie im Schlüssel angegeben. | |||

. | |||

. [[Datei:Spirale mit eingetragenem Schlüsselwort.jpg|mini|M2: Aufgeteilte Spirale mit eingetragenem Schlüsselwort]]. | |||

. | |||

. | |||

. | |||

Danach beginnt man im Zentrum der Spirale, schriebt jeweils einen Buchstaben in einen Teil und wandert so immer weiter nach außen. Anfangen tut man mit dem Schlüsselwort, dieses steht also im Zentrum der Spirale. Enthält das Schlüsselwort Buchstaben mehrfach, streicht man die wiederholten Buchstaben (z.B.: Schlüsselwort: Achterbahn -> Achterbn (das a und das h fallen weg, da diese schon einmal in dem Wort vorkamen)). [[Datei:Vollständig gefüllte Spirale.jpg|mini|M3: Vollständig gefüllte Spirale mit Schlüsselwort, weiterem Alphabet und Wiederholung]] | |||

. | |||

. | |||

. | |||

. | |||

. | |||

. | |||

. | |||

Nach dem Schlüsselwort schreibt man das Alphabet von vorne bis hinten weiter auf. Hierbei werden die im Schlüsselwort bereits enthaltenen Buchstaben übersprungen. Ist man mit dem Alphabet vollständig durch, fängt man noch einmal mit dem Schlüsselwort an und setzt es wie zuvor mit dem Alphabet fort, bis in der Spate des letzten Buchstabens des “ersten” Durchgangs noch zwei weitere Buchstaben in den Zeilen außerhalb sind (siehe M3 -> indem Teil der Spirale des letzten Buchstabens des Alphabetes (hier Z) stehe noch zwei weitere Buchstaben in den Ringen weiter außen (hier N und M)). | |||

[[Datei:Beginn Erstellung Übersetzungstabelle.jpg|mini|M4: Markierung der ersten drei Buchstaben des Geheimalphabets]] | |||

. | |||

. | |||

. | |||

. | |||

Jetzt muss anhand der gefüllten Spirale die Tabelle zum Ver- und Entschlüsseln mit Klartextalphabet und Geheimalphabet erstellt werden. Hierzu ersetzt man die Buchstaben nach einander abwechselnd mit dem Buchstaben einer oder zwei Stufen weiter außen. Der erste Buchstabe im Zentrum der Spirale wird durch den zweiten Buchstaben eine Stufe weiter außen in dem gleichen Teil der Spirale verschlüsselt, der zweite durch den zwei Stufen weiter außen liegenden Buchstaben im gleichen Teil, der dritte wieder durch den eine Stufe weiter außen liegenden Buchstaben usw. | |||

[[Datei:Weitere Markierung für Erstellung der Übersetzungstabelle.jpg|mini|M5: Weitere Markierungen für den weiteren Verlauf des Erstellens der Übersetzungstabelle]] | |||

. | |||

. | |||

. | |||

. | |||

. | |||

. | |||

So verschlüsselt man alle Buchstaben wie durch eine Art Zick-Zack-Muster, das sich von innen nach außen durch die Spirale zieht. | |||

. | |||

. | |||

. | |||

. | |||

. | |||

. | |||

Für den Schlüssel „Achterbahn 8“ ergibt sich so folgene Tabelle, anhand der verschlüsselt werden kann: | |||

{| class="wikitable" | |||

|Klartext | |||

|A | |||

|B | |||

|C | |||

|D | |||

|E | |||

|F | |||

|G | |||

|H | |||

|I | |||

|J | |||

|K | |||

|L | |||

|M | |||

|N | |||

|O | |||

|P | |||

|Q | |||

|R | |||

|S | |||

|T | |||

|- | |||

|Geheimtext | |||

|D | |||

|L | |||

|P | |||

|O | |||

|J | |||

|Z | |||

|Q | |||

|G | |||

|C | |||

|U | |||

|T | |||

|W | |||

|R | |||

|X | |||

|Y | |||

|N | |||

|A | |||

|V | |||

|F | |||

|S | |||

|} | |||

<br /> | |||

{| class="wikitable" | |||

|U | |||

|V | |||

|W | |||

|X | |||

|Y | |||

|Z | |||

|- | |||

|H | |||

|I | |||

|E | |||

|K | |||

|B | |||

|M | |||

|} | |||

<br /> | |||

===Entschlüsselung=== | ===Entschlüsselung=== | ||

Entschlüsseln funktioniert ebenfalls durch die mit dem selber Verfahren erstellte Übersetzungstabelle. | Entschlüsseln funktioniert ebenfalls durch die mit dem selber Verfahren erstellte Übersetzungstabelle. | ||

Der Schlüssel muss hierfür natürlich bekannt sein, oder mit der verschlüsselten oder einer weiteren Nachricht übermittelt werden, damit der Empfänger die dazu passende Spirale zeichnen und die Tabelle zum | Der Schlüssel muss hierfür natürlich bekannt sein, oder mit der verschlüsselten oder einer weiteren Nachricht übermittelt werden, damit der Empfänger die dazu passende Spirale zeichnen und die Tabelle zum Ermitteln des Klartextes erstellen kann. | ||

===Beispiel=== | ===Beispiel=== | ||

====Verschlüsselung==== | |||

Der Satz: „EINVERSCHLUESSLUNGSVERFAHRENSOLLTEAUCHEINFACHANZUWENDENSEIN“ soll nun mit dem schon zuvor in der Erklärung verwendeten Schlüssel „Achterbahn 8“ verschlüsselt werden. | |||

Wir verwenden also die bereits erstellte Übersetzungstabelle und ersetzen die Buchstaben des Klartext durch die ihnen in der Tabelle zugeordneten Buchstaben des Geheimtextes. | |||

So entsteht folgende Geheimnachricht: | |||

„JCXIJVFPGWHJFFWHXQFIJVZDGVJXFYWWSJDHPGJCXZDPGDXMHEJXOJXFJCX“ | |||

====Entschlüsselung==== | ====Entschlüsselung==== | ||

Um aus diesem Geheimtext zu entschlüsseln, erstellt man mit Hilfe des Schlüssels wieder die oben bereits genannte Übersetzungstabelle. Anschließend sucht man dieses mal die Buchstaben des Geheimtextes in der Übersetzungstabelle in der Spalte mit des Gehiemtextalphabets und ersetzt diese durch den zugeordneten Buchstaben des Klartextalphabetes. | |||

So entsteht wieder der Klartext: | |||

„EINVERSCHLUESSLUNGSVERFAHRENSOLLTEAUCHEINFACHANZUWENDENSEIN“ | |||

===Sicherheitsbewertung=== | ===Sicherheitsbewertung=== | ||

Durch die hohe Anzahl an möglichen Schlüsseln, die auch durch die Kombination von Buchstaben/Wörtern und Zahlen entsteht, scheint das Verschlüsselungsverfahren auf den ersten Blick relativ sicher zu sein. Dieses Verfahren ist jedoch mit einer Häufigkeitsanalyse der Buchstaben angreifbar. Damit lassen sich vor allem lange Texte vergleichsweise einfach und schnell auch ohne bekannten Schlüssel entschlüsseln. | |||

Aktuelle Version vom 28. Mai 2020, 11:01 Uhr

Spiralverfahren

Das “Spiralverfahren” ist ein monoalphabetisches Substitutionsverfahren. Der Name leitet sich hierbei von der Spirale ab, auf der das gesamte Verschlüsselungsverfahren basiert.

Für dieses Verschlüsselungsverfahren benutzt man einen Schlüssel, dieser besteht aus einem Wort/Buchstaben und einer Zahl. Das Wort kann hierbei auch nur ein einziger Buchstabe sein (Außnahme ist das A, mit nur diesem Buchstaben funktioniert das Verfahren nicht!), der Länge sind nach hinten keine Grenzen gesetzt. Die Zahl muss gerade sein und zwischen 4 und 24 liegen, bei einer ungeraden Zahl funktioniert das Verfahren nicht fehlerfrei. Diese Zahl gibt an, in wie viele Teile die Spirale, die immer als Grundlage dient, geteilt werden muss.

Verschlüsselung

Um eine Nachricht zu verschlüsseln, überlegt man sich also einen Schlüssel, der die Bedingungen erfüllt (z.B. "Achterbahn 8").

.

.

Anschließend zeichnet man eine Spirale (ob gegen oder mit dem Uhrzeigersinn ist hierbei egal, Hauptsache man schreibt in die gleiche Richtung, in die man auch gezeichnet hat) und teilt diese in so viele Teile, wie im Schlüssel angegeben.

.

.

.

.

.

.

Danach beginnt man im Zentrum der Spirale, schriebt jeweils einen Buchstaben in einen Teil und wandert so immer weiter nach außen. Anfangen tut man mit dem Schlüsselwort, dieses steht also im Zentrum der Spirale. Enthält das Schlüsselwort Buchstaben mehrfach, streicht man die wiederholten Buchstaben (z.B.: Schlüsselwort: Achterbahn -> Achterbn (das a und das h fallen weg, da diese schon einmal in dem Wort vorkamen)).

.

.

.

.

.

.

.

Nach dem Schlüsselwort schreibt man das Alphabet von vorne bis hinten weiter auf. Hierbei werden die im Schlüsselwort bereits enthaltenen Buchstaben übersprungen. Ist man mit dem Alphabet vollständig durch, fängt man noch einmal mit dem Schlüsselwort an und setzt es wie zuvor mit dem Alphabet fort, bis in der Spate des letzten Buchstabens des “ersten” Durchgangs noch zwei weitere Buchstaben in den Zeilen außerhalb sind (siehe M3 -> indem Teil der Spirale des letzten Buchstabens des Alphabetes (hier Z) stehe noch zwei weitere Buchstaben in den Ringen weiter außen (hier N und M)).

.

.

.

.

Jetzt muss anhand der gefüllten Spirale die Tabelle zum Ver- und Entschlüsseln mit Klartextalphabet und Geheimalphabet erstellt werden. Hierzu ersetzt man die Buchstaben nach einander abwechselnd mit dem Buchstaben einer oder zwei Stufen weiter außen. Der erste Buchstabe im Zentrum der Spirale wird durch den zweiten Buchstaben eine Stufe weiter außen in dem gleichen Teil der Spirale verschlüsselt, der zweite durch den zwei Stufen weiter außen liegenden Buchstaben im gleichen Teil, der dritte wieder durch den eine Stufe weiter außen liegenden Buchstaben usw.

.

.

.

.

.

.

So verschlüsselt man alle Buchstaben wie durch eine Art Zick-Zack-Muster, das sich von innen nach außen durch die Spirale zieht.

.

.

.

.

.

.

Für den Schlüssel „Achterbahn 8“ ergibt sich so folgene Tabelle, anhand der verschlüsselt werden kann:

| Klartext | A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T |

| Geheimtext | D | L | P | O | J | Z | Q | G | C | U | T | W | R | X | Y | N | A | V | F | S |

| U | V | W | X | Y | Z |

| H | I | E | K | B | M |

Entschlüsselung

Entschlüsseln funktioniert ebenfalls durch die mit dem selber Verfahren erstellte Übersetzungstabelle.

Der Schlüssel muss hierfür natürlich bekannt sein, oder mit der verschlüsselten oder einer weiteren Nachricht übermittelt werden, damit der Empfänger die dazu passende Spirale zeichnen und die Tabelle zum Ermitteln des Klartextes erstellen kann.

Beispiel

Verschlüsselung

Der Satz: „EINVERSCHLUESSLUNGSVERFAHRENSOLLTEAUCHEINFACHANZUWENDENSEIN“ soll nun mit dem schon zuvor in der Erklärung verwendeten Schlüssel „Achterbahn 8“ verschlüsselt werden.

Wir verwenden also die bereits erstellte Übersetzungstabelle und ersetzen die Buchstaben des Klartext durch die ihnen in der Tabelle zugeordneten Buchstaben des Geheimtextes.

So entsteht folgende Geheimnachricht:

„JCXIJVFPGWHJFFWHXQFIJVZDGVJXFYWWSJDHPGJCXZDPGDXMHEJXOJXFJCX“

Entschlüsselung

Um aus diesem Geheimtext zu entschlüsseln, erstellt man mit Hilfe des Schlüssels wieder die oben bereits genannte Übersetzungstabelle. Anschließend sucht man dieses mal die Buchstaben des Geheimtextes in der Übersetzungstabelle in der Spalte mit des Gehiemtextalphabets und ersetzt diese durch den zugeordneten Buchstaben des Klartextalphabetes.

So entsteht wieder der Klartext:

„EINVERSCHLUESSLUNGSVERFAHRENSOLLTEAUCHEINFACHANZUWENDENSEIN“

Sicherheitsbewertung

Durch die hohe Anzahl an möglichen Schlüsseln, die auch durch die Kombination von Buchstaben/Wörtern und Zahlen entsteht, scheint das Verschlüsselungsverfahren auf den ersten Blick relativ sicher zu sein. Dieses Verfahren ist jedoch mit einer Häufigkeitsanalyse der Buchstaben angreifbar. Damit lassen sich vor allem lange Texte vergleichsweise einfach und schnell auch ohne bekannten Schlüssel entschlüsseln.